تحقیق درباره فرآیند امنیتی اطلاعات

تحقیق درباره فرآیند امنیتی اطلاعات

اما اگر اين حادثه سبب شود كه توليد كننده توليد را چهار روز به تاخير بياندازد چه؟ اين بدان معناست كه توليد اين كالاي با ارزش براي 4 روز متوقف ميشود. اگر اين كالاها موجود بودند به فروش ميرسيدند؟ آيا ميتوان ميزان اين خسارت را به شيوه اي منطقي تعيين كرد؟

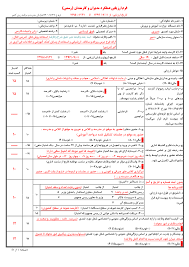

روش شناسي معيار خطر

ظاهرا در زمان سنجش خطر ميزان پرسشها بسيار بيش از پاسخهاست. اگر بتوان اين خطرها را بر حسب ارزش مالي تعيين كرد اين فرآيند بسيار ساده تر خواهد بود. اما واقعيت چيز ديگري و اينكار عملا ممكن نيست. بنابراين بايد از اطلاعات موجود در جهت سنجش خطر بهره جست. براي هر خطر خلاصه اي از بهترين ، بدترين و محكمترين وضعيت تهيه كنيد. سپس براي هر معيار خطر (پول،زمان،منابع،شهرت و زيان تجاري) ميزان آسيب هر وضعيت را مشخص كنيد. شرح كار خود را بر اساس اين معيارها تنظيم كنيد.

بهترين وضعيت: سازمان بلافاصله متوجه نفوذ ميشود. مشكل سريعا برطرف ميشود و اطلاعات در بيرون سازمان درز ميكند. كل خسارت ناچيز است.

بدترين وضعيت: يكي از مشتريان متوجه نفوذ ميشود و اين قضيه را به اطلاع سازمان ميرساند. مشكل بلافاصله برطرف نميشود. اطلاعات مربوط به اين نفوذ در اختيار رسانهها قرار گرفته و در مطبوعات چاپ ميشود. هزينه كل خسارت بالاست.

محتمل ترين وضعيت: نفوذ بعد از مدتي تشخيص داده ميشود. برخي اطلاعات مربوط به اين حادثه به مشتريان درز ميكند نه كل آن لذا سازمان قادر به كنترل بخش اعظم اطلاعات است. ميزان كل خسارت متوسط است.

ويژگيهاي محتمل ترين وضعيت را ميتوان بر اساس شرايط/ امنیتی حقيقتي حاكم بر سازمان تعيين نمود. در برخي موارد محتمل ترين وضعيت بدترين وضعيت است.

اكنون براي هر خطر معين نتايج احتمالي هر معيار خطر را مشخص نمائيد. پرسشهاي زير را بپرسيد:

- هزينه يك نفوذ موفق چقدر است؟ زمان گفتگو و رديابي كاركنان، زمان مشاوره و هزينه تجهيزات جديد

- اصلاح يك نفوذ موفق چقدر زمان ميبرد؟ آيا يك نفوذ موفق بر محصول جديد يا برنامههاي توليد موجود تاثير ميگذارد؟

- اين حادثه چه تاثيري نام و شهرت سازمان دارد؟

- آيا يك نفوذ موفق باعث شكست تجاري ميشود؟ اگر بله، چه مقدار و به چه صورت؟

زماني كه به هر سوال پاسخ ميدهيد جدولي بكشيد كه نتايج احتمالي هر خطر را نشان دهد. سپس ميتوانيد از اين اطلاعات براي گسترش روشهاي مناسب مديريت خطر استفاده كنيد.

درس 7 فرآيند امنيتي اطلاعات

ايمني اطلاعات يك فرآيند پويشگرا در مديريت خطر است. بر خلاف يك الگوي واكنشي كه در آن سازمان قبل از اقدام براي محافظت از منابع اطلاعاتي حادثه اي را تجربه ميكند، مدل پويشگرا قبل از بروز تخلف اقدام ميكند. در مدل واكنش ميزان كل هزينه مربوط به امور امنيتي نامشخص است.

كل هزينه ايمني= هزينه حادثه+ هزينه چاره جوئي

متاسفانه هزينه حادثه تا زمان وقوع آن نامشخص است. از آنجائيكه سازمان قبل از بروز حادثه هيچ اقدا مينكرده است ن ميتوان هزينه بروز احتمالي حادثه را تخمين زد. لذا ماداميكه حادثه اي بروز نكرده ميزان ريسك سازمان نامشخص است.

خوشبختانه، سازمانها ميتوانند هزينه امنيت اطلاعات را كاهش دهند. برنامه ريزي مناسب ومديريت خطر هزينه بروز يك حادثه را اگر از بين نبرد به ميزان قابل ملاحظه اي كاهش ميدهد. چنانچه سازمان بيش از بروز حادثه اقدامات لازم را انجام داده و از بروز حادثه ممانعت به عمل آورده باشد هزينه آن چنين برآورد ميشود.

هزينه امنيت اطلاعات= هزينه چاره جوئي

توجه داشته باشيد كه:

هزينه حادثه + هزينه چاره جوئي << هزينه چاره جوئي است.

انجام اقدام مناسب پيش از بروز يك روش پويشگر در امنيت اطلاعات است. در اين روش سازمان نقاط ضعف خود را مشخص ميكند و ميزان خطري را كه سازمان در زمان بروز حادثه با آن مواجه خواهد شد را مشخص ميكند.اكنون سازمان ميتواند راه حلهاي مقرون به صرفه را برگزيند. اين نخستين قدم در فرآيند امنيت اطلاعات است.

فرآيند امنيت اطلاعات (رجوع كنيد به شكل 1-7) يك فرايند متفاوت است كه از 5 مرحله مهم تشكيل يافته است:

1- ارزيابي وتشخيص 2- سياست و تدبير 3- اجرا و به كار 4- آموزش 5- حسابرسي

هركدام از اين مراحل به تنهائي براي سازمان ارزش و اعتبار به همراه دارند هر چند زماني كه همه با هم به خدمت گرفته شوند بنياني را به وجود ميآورندكه سازمان ميتواند بر اساس آن خطر بروز حوادث امنيت اطلاعات را به نحوي كارآمد كنترل و مديريت نمايد.

نوع ارزيابي سازمان تغييري در اين اهداف ايجاد ن ميكند. البته ميزان نيل به هدف نيز به محدوده كار بستگي دارد. بطور كلي 5 نوع ارزيابي وجوددارد:

ارزيابي آسيب پذيري در سطح سيستم

سيستمهاي رايانه اي از نظر آسيب پذيريهاي مشخص و اجراي سياست اوليه مورد بررسي قرار ميگيرند.

ارزيابي خطر در سطح شبكه

كل شبكه رايانه اي و شالوده اطلاعات سازمان از نظر مناطق خطر مورد ارزيابي قرار ميگيرد.

ارزيابي خطر در سطح سازمان

كل سازمان مورد تجزيه و تحليل قرار ميگيرد تا خطراتي را كه مستقيما دارائيهاي سازمان را تهديد ميكنند مشخص كند. كليه انواع اطلاعات از جمله اطلاعات الكترونيكي و فيزيكي بررسي ميشوند.

حسابرسي

سياستهاي خاص بررسي شده و تابعيت سازمان از آنها مورد بازبيني قرار ميگيرد.

تست نفوذ

در اين بحث فرض، بر اين است كه حسابرسي و تست نفوذ در مرحله حسابرسي پوشش داده ميشوند. هر دو اين ارزيابيها بيانگر نوعي شناخت قبلي از خطر و به انجام فعاليتهاي امنيتي و مديريت خطر است. هيچكدام از اين ارزيابيها زماني كه سازمان تلاش ميكند تا وضعيت ايمني موجود درون سازمان را شناسائي كند مناسب نيست.

ارزيابي شما بايد بعد از جمع آوري اطلاعات از سه منبع اصلي صورت بگيرد.

- مصاحبه با كاركنان

- بازبيني مدارك و اسناد

- بررسي فيزيكي

مصاحبه بايد با افراد مناسبي صورت بگيرد كه اطلاعاتي در مورد سيستمهاي ايمني موجود و نحوه عملكرد شركت در اختيارتان بگذارند. تركيب مناسب موقعيت كاركنان و مديريت بسيار حائز اهميت است. مصاحبهها نبايد خصمانه باشند. مصاحبه كننده بايد سعي كند با توضيح هدف ارزيابي و اينكه فرد مصاحبه شوند چگونه ميتواند در حفظ اطلاعات سازمان كمك كند به وي آرامش دهد. همچنين بايد به مصاحبه شونده اطمينان داد كه در بيان اطلاعات نا مياز وي به ميان نخواهد آمد.

همچنين بايد كليه سياستهاي حفظ ايمني موجود و نيز مدارك مهم و اصلي وضع موجود مورد بازبيني قراربگيرند. اين بررسي نبايد به مداركي كامل شده از محدود شود. اسناد پيش نويش نيز بايد بررسي شوند.

آخرين اطلاعاتي كه بايد جمع آوري شود مربوط به بررسي فيزيكي تسهيلات سازمان است. در صورت امكان كليه وسايل و اتاقها را بررسي كنيد.

ارزيابي

فرآيند ارزيابي اطلاعات با ارزيابي آغاز ميشود. ارزيابي به پرسشهاي بنيادين "ماكه هستيم؟" و "كجا ميرويم؟" پاسخ ميدهد. ارزيابي براي تعيين ارزش مجموعه اطلاعات يك سازمان، ميزان تهديدها و آسيبهاي اطلاعاتي و اهميت خطرپذيري سازمان مورد استفاده قرار ميگيرد. واضح است كه اين مرحله حائز اهميت است زيرا بدون آگاهي از وضعيت موجود خطري كه ذخيره اطلاعاتي يك سازمان را تهديد ميكند به كارگيري يك برنامه امنيتي مناسب براي حفظ اين گنجينه اطلاعاتي غيرممكن است.

اين امر با روش مديريت خطر كه در ذيل آمده ميسر ميشود. پس از تعيين نوع و ميزان خطر ميتوانيد راهكارهاي مقرون به صرفه اي را براي كاهش يا از بين بردن خطر برگزينيد.

اهداف ارزيابي ايمني اطلاعات عبارتند از:

- تعيين ارزش ذخيره اطلاعات

- تعيين آنچه كه حريم، كليت، موجوديت و / يا قابل قبول بودن اطلاعات را تهديد ميكند.

- تعيين آسيبهاي موجود حاصل از فعاليتهاي فعلي سازمان

- تعيين خطراتي كه به خاطر وجود اطلاعات سازمان را تهديد ميكنند.

- توصيه تغييراتي كه به خاطر وجود اطلاعات سازمان را تهديد ميكنند.

- توصيه تغييراتي جهت كاهش خطر تا حد قابل قبول

- ارائه شالوده اي كه بر اساس آن بتوان طرح ايمني مناسبي به وجود آورد.

هنگام ارزيابي يك سازمان،موارد ذيل را بررسي كنيد:

- شبكه سازمان

- اقدامات امنيتي فيزيكي در سازمان

- سياستها و روشهاي فعلي سازمان

- اقدامات احتياطي كه سازمان در نظر گرفته است.

- ميزان آگاهي كاركنان از مسائل امنيتي

- كاركنان سازمان

- ميزان كار كاركنان

- برخورد و نگرش كاركنان

- وفاداري كاركنان به سياستها و روشهاي موجود

شبكه رايانه اي

شبكه رايانه اي سازمان معمولا ساده ترين وسيله براي دستيابي به اطلاعات و سيستمهاست. هنگام بررسي شبكه ابتدا با نمودار شبكه شروع كنيد و هر نقطه اتصال را بررسي كنيد.

توجه: نمودارهاي شبكه اغلب نادرست يا قديمياند بنابراين نبايد نمودارها را تنها منابع اطلاعاتي براي تشخيص اجزاي اصلي شبكه مورد استفاده قرار بگيرند.

موقعيت سرورها، سيستمهاي دسك تاپ، دسترسي به اينترنت، دسترسي به تلفن و اتصال به سايتهاي غريبه و ساير سازمانها بايد نشان داده شود. از نمودار شبكه و بحث و تبادل نظر با مسئولين شبكه اطلاعات زير را جمع آوري كنيد:

- نوع و تعداد سيستمهاي شبكه

- سيستمهاي اپراتور و ورژنها

- توپولوژي شبكه (سويچ، مسير،پل و غيره)

- نقاط دسترسي به شبكه

- نوع، تعداد و ورژن هر كدام از دیوارهای آتش

- نقاط دسترسي به تلفن

- نوع دسترسي به سيستمهاي بيگانه

- توپولوژي شبكه در يك محدوده گسترده

- نقاط دسترسي در سايتهاي بيگانه

- نقاط دسترسي به ساير سازمانها

- موقعيت سرور وب، سرورهاي ftp و گذرگاه ايميل

- پروتكلهاي مورد استفاده در شبكه

- چه كسي شبكه را كنترل ميكند؟

پس از آنكه ساختار شبكه مشخص شد مكانيزم دفاعي درون شبكه را مشخص كنيد،از جمله :

-مسیریاب دسترسی دارد به لیستهای مرکزی و دیوارهای آتش که مسلط است بر همه نقاط قابل دسترسی اینترنت

- مكانيزم هوشمند مورد استفاده براي دسترسي از راه دور

- مكانيزم دفاعي در نقاط دسترسي به ساير سازمانها

- مكانيزم دسترسي از راه دور مورد استفاده براي انتقال و ذخيره اطلاعات

- مكانيزم رمزگذاري مورد استفاده براي محافظت از رايانههاي قابل حمل

- سيستمهاي آنتي ويروس در محل سرورها،دسك تاپها و سيستمهاي ايميل.

- وضعيت ايمني سرور

چنانچه مسئولين شبكه و سيستم نتوانند اطلاعات دقيقي از وضعيت ايمني سرورها در اختيارتان بگذارند بررسي دقيق سرورها ضرورت مييابد. اين بررسي بايد شامل الزامات كلمه عبور و وضعيت رسيدگي به هر سيستم ونيز سطوح اتصال سيستم موجود باشد.

ازمسئوين شبكه در مورد نوع سيستم مديريت شبكه در حال استفاده سوال كنيد. اطلاعاتي هم در مورد نوع آلارمها وكساني كه سيستم را كنترل ميكنند جمع آوري كنيد. اين اطلاعات را ميتوان براي تشخيص اينكه كاركناني كه از سيستمهاي موجود استفاده ميكنند متوجه حمله ميشوند يا نه مورد استفاده قرار داد.

در آخر شمابايد يك اسكن از كليه سيستمها جهت تشخيص ميزان آسيب پذيري داشته باشيد. اسكنها بايد به صورت داخلي (از يك سيستم وصل به شبكه داخلي) و خارجي (از يك سيستم اينترنت خارج از ديوار آتش سازمان) صورت بگيرد. نتايج هر دو اسكن حائز اهميت اند چرا كه آسيب پذيرهائي ناشي از تهديدهاي داخلي وخارجي را مشخص ميكند.

امنيت فيزيكي

امنيت فيزيكي ساختمان سازمان عامل مهمی ميدر ايمني اطلاعات است. بررسي اقدامات امنيت فيزيكي سازمان بايد شامل كنترل دسترسي فيزيكي به سايت و نيز مناطق حساس درون سايت باشد. مثلا، كنترل دسترسي فيزيكي به مركز اطلاعات بايد جدا از كل ساختمان باشد. ياحداقل دسترسي به مركز اطلاعات بايد كاملا محدود باشد. هنگام بررسي اقداماتي كه در جهت امنيت فيزيكي سازمان صورت گرفته اند موارد ذيل را مشخص كنيد:

- نوع محافظتهاي فيزيكي سايت، فضاي اتاق، ثبت كاغذها و مركز اطلاعات

- كليد دربها دست چه كسي است؟

- علاوه بر مركز اطلاعات و آنچه در مورد اين مناطق بسيار حائز اهميت است چه مناطق حيائي ديگري در سايت يا ساختمان وجود دارد.

همچنين بايد موقعيت خطوط ارتباطي درون ساختمان و محلي كه خطوط ارتباط وارد ساختمان ميشوند را مشخص كنيد. اين مكانها جاهائي هستند كه ممكن است محلهاي خرابي شبكه در آنجا قرار داده شوند لذا كليه اين امكانها بايد در فهرست مكانهاي حساس يا حياتي قرار گيرند. اينها سايتهائي هستند كه ممكن است تنها به خاطر موقعيت مكاني شان دچار وقفه يا خاموشي شوند.

امنيت فيزيكي شامل برق، كنترل محيط و سيستمهاي اطفاي حريق مورد استفاده در مركز اطلاعات ميشود. اطلاعات ذيل را در مورد اين سيستمها جمع آوري كنيد:

- برق سايت چگونه تامين شده است

- برق چگونه به مركز اطلاعات ميرسد

- انواع UPS موجود در محل كدامند

- UPSهاي موجود چه مدت سيستم را سرپا نگه ميدارند.

- چنانچه برق دچار مشكل شده و يا UPS قطع شود چه كسي مطلع ميگردد

- كنترلهاي محيطي متصل به UPS كدامند

- كنترلهاي محيطي محل مركز اطلاعات از چه نوع هستند

- در صورت بروز نقصان در كنترلهاي محيط چه كسي مطلع ميشود

- سيستم اطفاءحريق موجود در مركز اطلاعات از كدام نوع است

- آيا ممكن است سيستم اطفاءحريق با آتشي كه مركز اطلاعات را تهديد ن ميكند منفجر شود

بايد توجه داشت كه بسياري از مهارهاي آتش به سيستمهاي افشانه اي در كليه قسمتهاي ساختمان از جمله مركز اطلاعات نياز دارند. در اينصورت بايد از سيستم غيرآبي قبل از راه اندازي افشانهها استفاده كرد.

سيساتها و روشها

بسياري از سياستها و روشهاي سازماني به امنيت مربوط ميشوند. در زمان ارزيابي كليه اسناد و مدارك مربوط از جمله موارد ذيل را بررسي كنيد:

- سياست ايمني

- سياست اطلاعات

- طرح ساماندهي به بلايا یا حوادث ناگوار

- روش واكنش در برابر حادثه

- روشها و سياست پشتيباني

- دفترچه راهنماي كاركنان يا سياستهاي سازمان

- چك ليست استخدا ميجديد

- روش جديد استخدام

- راهنماي شناسائي سيستم

- سياست امنيت فيزيكي

- متولوژي توسعه نرم افزار

- روشهاي تغيير نرم افزار

- سياستهاي مخابراتي

- نمودارهاي شبكه

- چارتهاي سازماني

پس از تعيين روشها و سياستها هركدام را از نظر، ارتباط، درستي، بي عيب و نقص بودن و مداول بودن بررسي كنيد.

هر كدام از روشها و سياستهاي سازمان بايد مرتبط با فعاليت تجاري رايج و موجود در سازمان باشند. سياستهاي گروهي هميشه هم كارآمد نيستند چرا كه برخي نكات خاص سازماني را در نظر نميگيرند. روشها بايد نحوه عملكرد فعلي سازمان را تعريف كنند.

سياستها و روشها بايد متناسب با هدف تعريف شده اسناد و مدارك باشند. هنگام بررسي درستي و صحت مدارك هر بند آن را بررسي كنيد تا مطمئن شويد كه مطابق با هدف تعيين شده روش يا سياست اتخاذ شده است. مثلا اگر هدف سياست امنيتي سازمان تعريف الزامات امنيتي براي كليه سيستمهاي رايانه اي باشد نبايد وضعيتي خاص را فقط براي سيستمهاي پردازنده مركزي تعريف كند بلكه بايد دربرگيرنده دسك تاپها و سيستمهاي سرور مشتري نيز باشد.

سياستها و روشها بايد دربرگيرنده كليه جوانب عملكرد سازمان باشند. معمولا نمونههائي يافت ميشوند كه در آنها جنبههاي مختلف كار يك سازمان در نظر گرفته نشده اند يا احتمالا در زمان اتخاذ روش يا سياست اوليه موجود نبوده اند. تغيير در تكنولوژي اغلب باعث تغيير در روشها و سياستهاست.

روشها و سياستها هم ممكن است قديمي و منسوخ شوند و اين امر نه به خاطر استفاده بيش از حد كه به سبب غفلت و فراموشي است. وقتي يك سند بسيار قديمي ميشود (وقتي مدت زيادي از يك سند ميگذرد) غيرقابل استفاده شده و به گونه اي نامناسب كنار گذاشته ميشود. سازمانها پيشرفت ميكنند و سيستمها و شبكهها تغيير مييابند. اگر سندي مطابق (متناسب)، با سيستمهاي جديد با فعاليتهاي تجاري تازه تغيير نكنند از رده خارج شده و كنار گذاشته ميشود. سياستها و روشها بايد مرتبا به روز شوند.

يك ارزيابي علاوه بر اسناد فوق الذكر بايد برنامه امنيت اطلاعات سازمان را بررسي و مواد آموزشي مورد استفاده در كلاسهاي آموزشي را مرور و بازبيني نمايد. اين موارد را با اسناد سياست و روش سازمان مقايسه كنيد تا از انعكاس مناسب و صحيح مفاد آموزشي كلاس در سياست سازمان اطمينان يابيد.

و بالاخره، ارزيابي بايد حوادث اخير و گزارشات حسابرسي را نيز بررسي نمايد. اين بدان معني نيست كه بگذاريم ارزيابي جديد بر پايه كار قبلي باشد بلكه براي مشخص شدن اين نكته است كه آيا سازمان در موارد (محدوده) مورد نظر ، پيشرفتي حاصل كرده يا خير.

احتياطها(هشدارها)

هشدار دهندهها سيستمهاي "درست به موقعي" هستند كه براي بازسازي فعاليتهابه هنگام بروز حادثه ناگوار مورداستفاده قرار ميگيرند.

دو بخش اساسي هشدارها عبارتند از سيستمهاي پشتيباني و طرحهاي جبران بلا (حادثه)

هنگام ارزيابي سودمندي سيستمهاي پشتيباني بررسيها بايد دقيق تر باشند و تنها به مشاهده روشها و سياست پشتيباني محدود نشوند. با اپراتورهاي سيستم گفتگو كنيد تا از چگونگي كاربري سيستم آگاهي حاصل كنيد. ارزيابي بايد سوالاتي نظير آنچه در ذيل آمده را دربرگيرد:

- از چه نوع سيستم پشتيباني استفاده ميشود؟

- كدام سيستمها و با چه فاصله زماني پشتيباني back up ميشوند؟

- پشتيبانها در كجا ذخيره شده اند؟

- پشتيبانها هر چند وقت يكبار وارد بايگاني (ذخيره) ميشوند؟

- آيا تا به حال پشتيبانها واسي شده اند؟

- پشتيبان به چه صورت بايد مورد استفاده قرار بگيرند؟

- تا به حال كار پشتيباني با شكست مواجه شده است؟

پاسخ اين پرسشها كارآمدي سيستم پشتيباني موجود را مشخص ميكند.

برنامه (طرح) جبران حادثه و ساير سياستها و روشها را بررسي كنيد، از طرح نت برداري كنيد و از كامل بودن آن اطمينان يابيد. اينكه طرح دقيقا چگونه مورد استفاده قرار ميگيرد تنها با خواندن مشخص نميشوند. بايد با كاركناني كه از اين طرح استفاده ميكنند گفتگو كنيد تا مشخص شود كه طرح تا به حال مورد استفاده قرار گرفته يا نه و اگر از آن استفاده شده واقعا كارآمد بوده يا نه. هنگام مصاحبه (گفتگو) با كاركنان پرسشهاي ذيل را در مورد طرح جبران حادثه بپرسيد:

- آيا طرح جبران حادثه يا ادامه تجارت تا به حال مورد استفاده قرار گرفته يا خير؟

- نتيجه چه بوده است؟

- تجهيزات موجود براي خلاصي از حادثه كدامند؟

- آيا مكان ديگري موجود است؟

- چه كسي مسئول امور مربوط به جبران حادثه است؟

آگاهي

رياستها و روشها فوق العاده اند و چنانچه به آنها عمل شود و كاركان از آنها مطلع شوند ايمني سازمان را به ميزان قابل توجهي افزايش ميدهند. هنگام ارزيابي زماني را به گفتگو با كاركنان عادي (كساني كه مسئوليت اجرائي يا مديريتي) ندارند اختصاص دهيد تا ميزان آگاهي آنها از روشها و سياستهاي شركت و فعاليتهاي خوب امنيتي برايتان مشخص شود. علاوه بر اين گفتگوها به محوطه دفتر كار برويد و بدنبال نشانههائي حاكي از عدم پيروي از سياستهاي اتخاذ شده بگرديد. شاخصهاي مهم ممكن است تكههاي كاغذ كه رمز عبور روي آن نوشته شده يا سيستمهاي روشني باشد كه كاركنان يك روز آنها را ترك كرده اند.

آگاهي مديريت نيز حائز اهميت است. ظاهرا مديران بايد از سياستهاي شركت در مورد تشخيص سيستمها آگاهي داشته باشند.

مديران همچنين بايد از آسيبهائي كه ايمني را تهديد ميكنند و علائمي كه نشانه به خطر افتادن سيستم اند آگاهي داشته باشد.

شايد مهمتر از همه اين باشد كه مديران بدانند درصورت بروز خطر براي سيستم چه كاري بايد انجام دهند.

مردم

كاركنان يك سازمان بيشترين تاثير را بر كل ايمني محيط دارند. فقدان مهارت يا مهارتهاي بسيار ممكن است باعث شكست برنامههاي ايمني شوند كه به خوبي ساماندهي شده اند. سطح مهارت كاركنان و مديران امنيتي را بررسي كنيد تا مطمئن شويد كاركنان از مهارتهاي لازم جهت اجراي يك برنامه امنيتي برخوردارند. مديران بايد از مهارت لازم جهت مديريت مناسب سيستمها و شبكههاي درون سازمان برخوردار باشند.

جامعه كاربر در سازمان بايد با حداقل مهارتهاي رايانه اي آشنائي داشته باشند. البته چنانچه جامعه كاربر بسيار ماهر باشند (مثلا كاركنان يك شركت توسعه نرم افزار) ممكن است موارد امنيتي ديگري مطرح شوند. در مورد كاربران فن آوري تكنولوژي ممكن است نرم افزار ديگري روي دسك تاپ سيستمها نصب شود كه بر ايمني كلي سازمان تاثير ميگذارد. چنين افرادي به احتمال زياد مهارت و دانش لازم جهت ايجاد آسيبهاي داخلي به سيستم را در اختياردارند.

از حسابرسان سازمان درخواست ميشود تا بررسي سيستمها و شبكه را بخشي از كار خود قرار دهند. حسابرساني كه فن آوري و سيستمهاي مورد استفاده در سازمان را ميشناسند موارد و موضوعات را بسيار بهتر از حسابرساني كه با فن آوري آشنائي ندارند تشخيص ميدهند.

ميزان كار

حتي كاركنان ماهر و آگاه نيز چناچه كارشان زياد باشد براي رسيدگي به ايمني محيط ندارند. وقتي ميزان كار افزايش مييابد ايمني يكي از نخستين اموري است كه به فراموشي سپرده ميشود. مديران دفاتر حسابرسان را چك نميكنند. كاربران از كلمات عبور مشترك استفاده ميكنند و روسا آموزشهاي لازم را دنبال نميكنند.

باز هم يادآوري ميكنيم كه حتي سازمانهائي كه سياستها و روشهاي متفكرانه و خوبي اتخاذ كرده اند در صورت بالا بودن حجم كار كاركنان با آسيبهاي ايمني مواجه خواهند شد. و در بسياري از موارد اين چنيني مشكل آنچه كه به نظر ميآيد نيست. در هنگام ارزيابي بايد مشخص كنيد كه ميزان كار يك مشكل موقت است كه حل ميشود يا نگرش كلي سازمان است.

رويكرد (نگرش)

رويكرد مديريت با توجه به اهميت ايمني يكي ديگر از جنبههاي مهم ايمني كلي محيط است. اين رويكرد را ميتوان با تحقيق درباره كسي كه مسئول ايمني در درون سازمان است شناسائي نمود. نحوه انتقال تعهدات مديريت به كاركنان بخش ديگري از معامله رويكرد است.

انتقال يك تعهد ايمني داراي دو بخش است:رويكرد مديريت و مكانيزم انتقال. ممكن است مديريت به اهميت ايمني آگاه باشد اما چنانچه آن را به كاركنان خود منتقل نكند، كاركنان از اهميت ايمني آگاهي نمييابند.

هنگام ارزيابي رويكرد سازمان بررسي آگاهي و شناخت مديريت و درك كاركنان از رويكرد مديريت حائز اهميت است. به عبارت ديگر بايد در اين مورد هم با مديريت و هم با كاركنان گفتگو كرد.

وفاداري

هنگام تعيين امنيت آتي محيط بايد امنيت واقعي محيط را نيز شناسايي كنيد. محيط آتي با سياست، رويكرد و مكانيزمهاي موجود تعريف ميشود. محيط واقعي را ميتوان با تعيين ميزان واقعي رعايت سياستها از سوي مديران و كاركنان شناسائي نمود. مثلا چنانچه سياست ايمني مستلزم اين باشد كه دفاتر حسابرسي هر هفته بررسي شوند اما مديران اينكار را انجام ندهند نسبت به اين سياست ضروري وفادار نبوده اند.

در مورد سياستي كه كلمه عبور هشت رقمي را براي كليه كاركنان ضروري ميداند نيز چنين است. چنانچه مديريت يك سازمان به مسئولين سيستم بگويد كه ترتيب اتخاذ كنند كه كلمات عبور هشت رقمي نباشند اين نشاندهنده عدم وفاداري مديريت است. و مسلما عدم وفاداري مديريت به معني عدم رعايت سياستهاي سازمان از سوي مسئولين و ساير كاركنان است.

تجارت

و سرانجام فعاليت تجاري را بررسي كنيد. از كاركنان بپرسيد كه هزينه لطمه خوردن به اطلاعات محرمانه. كامل و بي عيب و نقص، قابل اعتماد و موجود سازمان چقدر است. سعي كنيد سازمان را وادار كنيد تا ميزان هرگونه خسارت را بر حسب پول، زمان صرف شده، شهرت و اعتبار از دست رفته يا خسران تجاري مشخص كنند.

هنگام تحقيق در مورد تجارت سعي كنيد جريان انتقال اطلاعات در سازمان را بين بخشها، سايتها، داخل بخشها و در ارتباط با ساير سازمانها بررسي كنيد. سعي كنيد چگونگي تاثير هر حلقه زنجيره را بر اطلاعات و چگونگي وابستگي هر بخش از سازمان به ساير بخشها را مشخص كنيد.

بخشي از ارزيابي بايد تلاش در جهت شناسائي سيستمها و شبكههاي حائز اهميت در عملكرد اصلي سازمان باشد. اگر سازمان در كار تجارت الكترونيك باشد كدام سيستمها مورد استفاده قرار ميگيرند تا معامله صورت بگيرد؟ واضح است كه وب سرور موردنياز است اما سيستمهاي ديگر چه؟ شناسائي سيستمهاي back-end ممكن است منجر به شناسائي ساير خطرات سازمان شود.

نتايج ارزيابي

پس از جمع آوري و تكميل كليه اطلاعات تيم ارزيابي بايد به تجزيه و تحليل اطلاعات بپردازد. ارزيابي ايمن سازمان به صورت اطلاعات پراكنده موجود در خلانيست. گروه بايد كليه آسيبهائي كه ايمني را در بطن سازمان تهديد ميكند بررسي كند. همه آسيب پذيريها به معني خطر نيستند. برخي آسيب پذيري با كنترلهائي كه مانع بروز خطر ميشوند از بين ميروند.

پس از تكميل تجزيه و تحليل تيم ارزيابي بايد بتواند فهرست كاملي از خطرات و توصيههائي براي پيشگيري از آنها به سازمان ارائه دهد. خطرات بايد از بزرگ به كوچك ارائه شوند. گروه بايد براي هر خطر هزينه اوليه را برحسب پول، زمان، منابع، اعتبار، و خسران تجاري برآور كند. معرفي هر خطر بايد با توصيههاي جهت مديريت خطر همراه باشد.

مرحله نهائي ارزيابي توسعه طرح ايمني است. سازمان بايد مشخص كند كه نتايج ارزش بيانگر وضعيت واقعي ايمني و بهترين روش جهت برخورد با آن است. بايد منابعي به اين كار اختصاص داده شوند و برنامه ريزيهائي صورت بگيرد. بايد توجه داشت كه طرح ممكن است در ابتدا خطر را نشان ندهد. ساير موارد مانند بودجه و منابع ممكن است مانع بروز اين مسئله شوند.

تدبير

تدابير و روشها معمولا مرحله بعد از ارزيابي اند. تدابير و روشها وضعيتي را كه از ايمني سازمان انتظار ميرود مشخص ميكنند و نيز بيانگر كاري هستند كه بايد در زمان اجرا انجام شود. بدون تدبير طرحي وجود ندارد كه سازمان بر اساس آن بتواند برنامه ايمني اطلاعات موثري را طراحي و به خدمت گيرد. حداقل تدابير و روشهاي زير بايد در نظر گرفته شوند:

سياست اطلاعات: بيانگر حساسيت اطلاعات و چگونگي برخورد، ذخيره، انتقال و تخريب اطلاعات است. اين تدبير مبناي درك "علت" برنامه ايمني است.

سياست ايمني: بيانگر كنترلهاي فني ضروري در سيستمهاي رايانه مختلف است. سياست ايمني مبناي "هويت" برنامه ايمني است.

سياست كاربري: ارائه دهنده سياست شركت با توجه به كاربري مناسب سيستمهاي رايانه اي شركت است.

سياست پشتيباني:الزامات پشتيباني سيستمهاي رايانه را مشخص ميكند.

روشهاي مديريت حسابداري: معرف مراحلي است كه بايد طي شود تا كاربران جديدي به سيستمها اضافه شوند و زماني كه ديگر نيازي به دسترسي نيست به گونه اي مناسب كاربران را حذف كنند.

روش برخورد با حادثه: بيانگر اهداف و مراحل برخورد با حوادث مربوط به امنيت اطلاعات است.

طرح احيا بعد از بلا: ارائه دهنده طرحي براي بازسازي تسهيلات رايانه اي شركت بعد از يك بلاي طبيعي يا انساني است. ارائه تدبير اصولا يك فرآيند هوشمندانه است. در بسياري از بخشهاي سازمان افرادي هستند كه به اين تدابير علاقمندند و در ارائه آن نقش دارند. چنانچه در فصل 5 نيز اشاره كرديم شناخت فرايند سياست مدارانه رمز ايجاد يك سياست موفق است.

انتخاب ترتيب گسترش سياستها

بنابراين كدام تدبير اول قرار ميگيرد؟ پاسخ بستگي به خطراتي دارد كه در ارزيابي تعريف شده اند. چنانچه محافظت از اطلاعات به عنوان محدوده پرخطر تعريف شده باشد تدبير اطلاعات بايد يكي از نخستين تدابير باشد. از سوي ديگر، اگر بخش اعظم زيان تجاري ناشي از فقدان طرح احياء بعد از بلا محدوده پرخطر باشد اين طرح بايد يكي از اولينها باشد.

عامل ديگري كه در انتخاب اينكه كدام سند اول نوشته شود نقش دارد زمان لازم براي تكميل هر كدام است. طرحهاي احياي بعد از بلا اسناد بسيار دقيقي هستند و لذا تكميل آنها نيازمند تلاش قابل ملاحظه برخي بخشها و افراد است. تكميل اين طرح زمان ميبرد و ممكن است مستلزم كمك يك پيمانكار ديگر نظير a company باشد مبلغ سرمايه گذاري شده را كه شركتي است كه يك تسهيلات و كليه تجهيزات رايانه را فراهم ميكند تا در زمان بروز بلا بهبود كامل صورت گيرد.

يكي از سياستهائي كه بايد در مراحل اوليه اتخاذ شود تدبير اطلاعات است. تدبير اطلاعات مبناي درك علت اهميت اطلاعات درون سازمان و نحوه دفاع از آن است. اين سند مبناي بسياري از آموزشهاي آگاهي دهنده در مورد ايمني است. همچنين سياست (يا سياستهاي، بسته به چگونگي تقسيم آن) كاربري همانند الزامات كلمه عبور در سياست ايمني بر برنامههاي آموزشي آگاهي دهنده تاثير ميگذارند.

در بهترين حالت ممكن است چند تدبير بصورت همزمان بكار گرفته شوند. اين امر ممكن است زيرا طرفهاي ذينفع يا تدابير مختلف كمي متفاوتند. مثلا مسئولان سيستم علاقمند به تدبير ايمني اند ولي به تدبير اطلاعات كمتر علاقه نشان ميدهند. منابع انساني بيشتر علاقمند به تدبير كاربري و روشهاي مديريت كاربري اند تا تدبير پشتيباني و غيره. در اينصورت، بخش ايمني تعديل كننده و تسهيل كننده تشكيل اسناد است. بخش ايمني بايد در نخستين جلسه اگر نه با يك سياست پيش نويس با يك طرح كلي حضور يابد. اين نقطه شروع شده باشد.

در هر صورت، بخش ايمني بايد سند كوچكي را با تعداد معدودي افراد علاقمند براي شروع برگزيند. اين امر به احتمال زياد فرصت موفقيت سريع را فراهم ميآورد و سبب ميشود بخش ايمني بياموزد كه آگاهيهاي لازم جهت توليد اسناد باقيمانده چگونه بدست آورد.

به روز كردن تدابير موجود

اگر سياست و روشي از قبل وجود داشته باشد، چه بهتر. البته اين احتمال نيز وجود دارد كه لازم شود برخي اسناد موجود به روز شوند. چنانچه بخش ايمني در ايجاد سند اوليه نقشي ايفا كرده باشد نخستين كاري كه بايد انجام داد اين است كه افراد علاقمندي را كه دست اندركار سياست گذاري قبلي بوده اند مجددا دور هم جمع كرد و كاربه روزرساني را شروع كرد. از سند موجود به عنوان نقطه آغاز استفاده كنيد ونقايص (كاستيها) را شناسائي كنيد.

چنانچه سند مورد بحث توسط فرد يا گروه ديگري نوشته شده كه هنوز هم در سازمان هستند،آن فرد يا گروه بايد در امر به روزرساني همكاري كند. البته بخش ايمني نبايد كنترل كار را به مالك قبلي بسپارد. در اينجا هم كار را با سند اوليه شروع و كاستيها را مشخص كنيد.

چنانچه سند مورد بحث توسط فرد يا گروه ديگري نوشته شده كه هنوز هم در سازمان هستند، آن فرد يا گروه بايد در امر به روزرساني همكاري كند.

البته بخش ايمني نبايد كنترل كار را به مالك قبلي بسپارد. در اينجا هم كار را با سند اوليه شروع وكاستيها را مشخص كنيد.

در صورتي كه به وجود آورنده اوليه سند ديگر در سازمان نيست معمولا شروع با يك صفحه كاغذ سفيد آسانتر است. افراد علاقمند را شناسائي و از آنها دعوت كنيد در اين كار همراهيتان كنند. بايد به آنها بگوئيد كه چرا ديگر اسناد قديمي كفايت نميكنند.

به كارگيري

عمل به سياست سازمان شامل شناسائي و به كارگيري ابزار فني و كنترل فيزيكي و نيز به خدمت گرفتن كاركنان امنيتي است. ممكن است اين به كارگيري مستلزم ايجاد تغيير در ارزيابيهاي سيستم است كه خارج ازكنترل بخش ايمني است. در اينگونه موارد به كارگيري برنامه امنيتي بايد دربرگيرنده مسئولان شبكه و سيستم نيز باشد.

هر كاربرد را در متن محيط كلي بررسي كنيد تا چگونگي ارتباط و تداخل آن با ساير كنترلها را مشخص كنيد. مثلا تغييرات ايمني فيزيكي ممكن است الزامات شرايط و مقتضيات را كاهش دهد وبرعكس. به كارگيري ديوارهاي آتش ممكن است نياز به اصلاح فوري آسيب پذيريهاي سيستم را كاهش دهد.

سيستمهاي گزارش دهنده امنيتي

سيستم گزارش ايمني مكانيز ميبراي بخش ايمني است تا وفاداري نسبت به سياست گذاريها و روشها و وضعيت كلي آسيب پذيريهاي درون سازمان را پيگيري كنند. براي اين امر ميتوان از سيستمهاي دستي و خودكار استفاده نمود. در اكثر موارد، سيستم گزارش ايمني براي هر دو نوع سيستم تهيه ميشود.

استفاده از مونيتورينگ

با استفاده از مكانيزيم مونيتورينگ ميتوان مطمئين شد كه كاركنان سياستهاي استفاده از رايانه را رعايت ميكنند، كه ممكن است نرم افزاري باشد كه استفاده از اينترنت را كنترل ميكند. هدف اين مكانيزم شناسائي كاركناني است كه دائما از سياستهاي سازمان تخطي ميكنند. برخي مكانيزمها قادرند ضمن حفظ آثار تلاش چنين دسترسيهائي را مسدود كنند. استفاده از مكانيزم مونيتورينگ ممكن است شامل الزامات شناسائي ساده اي باشد كه بازيهاي نصب شده روي دسك تاپ را بر ميدارند. مكانيزمهاي پيچيده تر براي شناسائي نرم افزار جديد دانلود شده روي سيستم مورد استفاده قرار گيرند. چنين مكانيزمهائي نيازمند همكاري ميان مسئولين و بخش ايمني است.

اسكن آسيب پذيري سيستم

آسيب پذيريهاي سيستم موضوع بسيار مهمي در بحث ايمني از نصب نادرست(ناقص) سيستم اپراتور معمولا با يكسري فرآيندهاي غيرضروري و آسيب ايمني همراه است. درحاليكه تشخيص چنين آسيب پذيريهائي موضوع ساده اي براي بخش ايمني است كه از ابزارهاي امروزي استفاده ميكند، اصلاح چنين آسيبهائي يك فرآيند وقت گير براي مسئولان است.

بخشهاي ايمني بايد به صورت دوره اي يكسري سيستمهاي روي شبكه و يكسري آسيبهاي روي اين سيستمها را بررسي كنند. گزارش آسيبها بايد جهت اصلاح يا توضيح در اختيار مسئولان سيستم قرار بگيرد. سيستمهاي جديدي كه شناسائي ميشوند بايد به مسئولين سيستم معرفي شوند تا هدف آنها مشخص شود.

رعايت سياست

رعايت (وفاداري به) سياست يكي از وقت گيرترين كارهاي بخش ايمني است. دو مكانيزم براي تشخيص رعايت سياست وجود دارد:

خودكار يا دستي. در مكانيزم دستي كاركنان بخش ايمني بايد سيستمها را بررسي كنند و ضمن شناسائي سيستم مشخص كنند كه كليه جوانب سياست ايمني اجرا ميشوند يا نه. اين كار بسيار وقت گير بوده و احتمال خطا در آن وجود دارد. اغلب بخش ايمني يك نمونه از كل سيستمهاي موجود در يك سازمان را بر ميگزينند و تستهاي دوره اي انجام ميدهد. اگرچه اين روش وقت كمتري ميخواهد ليكن چندان كامل نيست.

امروزه مكانيزمهاي نرم افزاري وجود دارند كه بصورت خودكار ميزان وفاداري به سياست سازمان را چك ميكنند. راه اندازي و تشخيص اين مكانيزم به وقت بيشتري نياز دارد اما نتايج كاملتري را به موقع ارائه ميدهد. چنين مكانيزمهاي نرم افزاري نيازمند ياري مسئولان سيستم اند چرا كه بايد نرم افزار سيستم چك شود. با استفاده از اين مكانيزمها بررسي رعايت سياست سازمان به صورت مرتب صورت گرفته و نتايج به مسئول سيستم گزارش ميشود.

سيستمهاي تائيد

سيستمهاي تائيد مكانيزمهائي هستند كه براي اثبات هويت كه مايل به استفاده از سيستم يادسترسي به شبكه هستند مورد استفاده قرار ميگيرند. چنين مكانيزمهائي را ميتوان براي اثبات هويت افرادي كه ميخواهند دسترسي فيزيكي به تسهيلات داشته باشند نيز مورد استفاده قرار داد.

مكانيزمهاي تائيد در اشكال محدوديتهاي كلمه عبور،كارتهاي هوشمند يا بايو متريكها وجود دارند. بايد توجه داشت كه مكانيزمهاي تائيد بوسيله هريك از كابران سيستمهاي رايانه سازمان مورد استفاده قرار ميگيرد. اين بدان معناست كه تحصيلات وآگاهي كاربر جنبههاي مهم كاربرد مكانيزم تائيداند. الزامات مكانيزمهاي تائيد بايد در برنامههاي آموزشي آگاهي دهنده به كاربران لحاظ شوند. چنانچه تغييرات مكانيزمهاي تائيد به خوبي به كاربران معرفي نشود بخش سيستمهاي اطلاعاتي سازمان با افزايش قابل ملاحظه درخواست كمك مواجه شده و سازمان با كاهش قابل ملاحظه توليد روبرو ميشودچرا كه كاربران درحال يادگيري چگونگي استفاده از سيستمهاي جديدند. تحت هيچ شرايطي نبايد بدون يك برنامه آموزشي براي كاربران در مكانيزم تائيد تغيير ايجاد كرد.

مكانيزمهاي تائيد بر كليه سيستمهاي درون سازمان تاثير ميگذارند. هيچ مكانيزم تغييري نبايد بدون برنامه ريزي مناسب به كار گرفته شود. بخش ايمني بايد مسئولين سيستم كار كند تا كار اجرا بدرستي صورت بگيرد.

ايمني اينترنت

اجراي ايمني اينترينت ممكن است شامل مكانيزمهائي نظير ديوار آتش و شبكههاي خصوصي مجازي (VPN) باشد. همچنين ممكن است تغييرات طرح شبكه را دربرگيرد (رجوع كنيد به بخشهاي 9 و 10 بحث ديوارهاي آتش، ساختار شبكه و VPN). شايد مهمترين جنبه كاربرد مكانيزمهاي ايمني اينترنت محل كنترل دسترسي (مثل ديوار آتش) بين اينترنت و شبكه داخلي سازمان باشد. بدون چنين محافظتهائي كليه سيستمهاي داخلي در معرض حملات نامحدود قرار ميگيرند. افزودن ديوار آتش فرآيند ساده اي نيست و ممكن است باعث بي اعتبار شدن فعاليتهاي عادي كاربران شود.

با به كارگيري ديوار آتش يا ساير كنترل دسترسي تغييرات ساختاري دست به دست ميشوند. چنين كاربردهائي نبايد قبل از مشخص شدن ساختار اصلي شبكه اجرا شوند تا ساير ديوار آتش مناسب بوده و در نتيجه اساس قانون مطابق با سياستهاي كاربري سازمان تعيين شود.

VpNs در اجراي ايمني اينترنت نيز نقش دارد. VPN ضمن فراهم نمودن ايمني براي اطلاعات در زمان انتقال در اينترنت محيط ايمني سازمان را نيز افزايش ميدهد. اين موارد بايد در كاربرد مكانيزمهاي ايمني اينترنت در نظر گرفته شوند.

سيستمهاي تشخيص مزاحمت

سيستمهاي تشخيص مزاحمت دزددگيرهاي شبكه اند. يك دزدگير براي تشخيص هرگونه تلاش جهت ورود به منطقه محافظت شده طراحي شده است. IDS براي تشخيص ورود مجاز و مزاحمت بدخواهانه در شبكه محافظت شده طراحي ميشود.

چند نوع سيستم تشخيص مزاحمت وجود دارد و انتخاب آنها به خطرپذيريهاي كلي سازمان و منابع موجود بستگي دارد (براي بحث كامل تر در مورد تشخيص مزاحمت رجوع كنيد به فصل 14). سيستمهاي تشخيص مزاحمت نيازمند منابع مهم بخش ايمني اند.

مشهورترين مكانيزم تشخيص مزاحمت نرم افزار آنتي ويروس است. اين نرم افزار بايد كليه دسك تاپها و سرورها نصب شود. نرم افزار ضد ويروس سيستم تشخيص مزاحمتي است كه به كمترين منابع نياز دارد.

ساير مزاحم يابها عبارتند از:

- بررسي ثبت دستي

- بررسي ثابت اتوماتيك

- نرم افزار تشخيص مزاحمت بر اساسهاست

- نرم افزار تشخيص مزاحمت بر اساس شبكه

بررسي ثبت دستي ميتواند موثر باشد اما ممكن است وقت گير و همراه با خطا نيز باشد. انسانها به خوبي از عهده مرور و بررسي دستي ثبتهاي رايانه اي بر نمي آيند. شكل بهتر بررسي ثبت ايجاد برنامهها يا متوني است كه قادر به جستجوي ناهنجاريهاي موجود در ثبتهاي رايانه اي باشد.

ماداميكه اكثريت مناطق پرخطر مشخص نشده اند نبايد مكانيزمهاي تشخيص مزاحمت را به كار برد.

رمز گذاري

معمولا براي اشاره به محرمانه بودن يا موضوعات مشخصي به كار ميرود. (براي بحث بيشتر در مورد رمزگذاري رجوع كنيد به فصل 12)

مكانيزم رمزگذاري را ميتوان براي محافظت از اطلاعات در انتقال يا هنگام مقيم شدن درحافظه استفاده نمود. هر نوع مكانيزمي كه مورد استفاده قرار بگيرد، قبل از اجراء دو مورد بايد مدنظر قرار بگيرد: الگوريتم، مديريت كليدي

بايد توجه داشت كه رمزگذاري ممكن است فرآوري و جريان اطلاعات را پائين بياورد. بنابراين رمزگذاري كليه اطلاعات درست نيست.

الگوريتم

هنگام اجراي رمزگذاري هدف رمزگذاري تعيين كننده انتخاب الگوريتم است. رمزگذاري يك كليد مخصوص سريع تر از رمزگذاري كليد كلي است. البته رمزگذاري كليد مخصوص امضاهاي ديجيتال يا امضاي اطلاعات ارائه نمي دهد.

انتخاب الگوريتمهاي شناخته شده و بررسي شده نيز حائز اهميت است. احتمال وجود درهاي پشتي كه اطلاعات محافظت شده را به خطر مياندازند در چنين الگوريتمهائي كمتر است.

مديريت كليدي

اجراي مكانيزم كدگذاري بايد شامل نوعي مديريت كليدي نيز باشد. در مورد رمزگذاري لينك (دستگاههائي كه ترافيك را نقطه به نقطه رمزگذاري ميكنند) بايد سيستمي براي تغيير دوره اي كليدها ايجاد شود. در سيستمهاي كليدي عمومي كه سندي را در ميان افراد زيادي توزيع ميكنند مسئله بسيار پيچيده و دشوارتر است.

هنگام برنامه ريزي براي اجراي چنين سيستمي حتما زماني را براي آزمايش سيستم مديريت كليد در نظر بگيريد. همچنين به خاطر داشته باشيد كه يك برنامه پيشگام ممكن است تنها دربرگيرنده تعداد محدودي كاربر باشد اما سيستم مديريت كليد بايد به گونه اي باشد كه از عهده يك سيستم كامل برآيد.

ايمني فيزيكي

پيش ترها ايمني فيزيكي چيزي جدا از ايمني رايانه يا اطلاعات به حساب ميآمد. معمولا كاركنان ايمني رايانه از نصب دوربين، قفل و محافظ اطلاعاتي ندارند. اگر سازمان شما نيز اينچنين است بايد از خارج كمك بگيريد. به خاطر داشته باشيد كه تجهيزات ايمني فيزيكي به اندازه تغيير در مكانيزم تائيد بر كاركنان يك سازمان تاثير ميگذارد. كاركناني كه ميبيند اكنون دوربينها اكنون رفتن آنها را به دستشوئي را ضبط ميكنند يا اكنون براي استفاده از تسهيلات علامت خاصي نياز دارند براي كنار آمدن با شرايط جديد به زمان نياز دارند. اگر قرار باشد نشانههائي به كاركنان معرفي شود سازمان بايد روشي را براي برخورد با كاركناني كه علامت خود را گم كرده يا فراموش نموده اند در نظر بگيرد. چنانچه اين روش بدرستي اجرا نشود ايمني را به خطر مياندازد.

يك راهكار مناسب دربرگيرنده روشي براي اثبات اين نكته است كه كسي كه اجازه ورود ميخواهد واقعا كارمند سازمان است. اين روش تائيد ممكن است شامل تصاوير الكترونيكي جهت بررسي حفاظ يا تماس با يكي ديگر از كاركنان جهت تضمين و تائيد فرد باشد. برخي سازمانها تنها بر امضاي كارمند در يك ثبت مناسب اكتفا ميكنند. اين روش ممكن است به يك مزاحم اجازه دستيابي به تسهيلات دهد. هنگام اجراي مكانيزم ايمني فيزيكي بايد ايمني مركز اطلاعات را نيز در نظر بگيريد. دسترسي به مركز اطلاعات بايد محدود بوده و مركز اطلاعات بايد بدرستي در مقال آتش، دماي بالا و اشكالات قدرت محافظت شود. نصب تجهيزات كنترل دما و مهار آتش ممكن است مستلزم برنامه ريزي مجدد و گسترده براي مركز اطلاعات باشد. مطمئنا كاربرد ups سبب ميشود تا سيستمها براي مدتي در دسترس نباشند. براي چنين اختلالاتي نيز بايد برنامه ريزي نمود.

كاركنان

همزمان با بكارگيري هرگونه سيستم يا مكانيزم ايمني جديد بايد پرسنل مناسب در محل قرار بگيرند. برخي سيستمها مانند مكانيزم تائيد كاربر و سيستمهاي تشخيص مزاحم نيازمند نگهداري دائمي اند. در ساير مكانيزمها كاركنان كار را اجرا و پيگيري ميكنند (مثلا اسكن آسيبها)

براي برنامههاي آموزشي آگاهي دهنده نيز پرسنل مناسب مورد نياز است. حداقل كاركنان شریك بايد در جلسات آموزشي حضور يافته و به سوالات خاصي پاسخ دهند. اين امر ضروري است به خصوص اگر يكي از اعضاي منابع انساني يا واحد آموزش عهده دار اداره جلسه باشد.

آخرين موضوع مرتبط با كاركنان مسئوليت پذيري است. مسئوليت ايمني سازمان بايد بر عهده يك نفر گذاشته شود. كه در اكثر موارد رئيس بخش ايمني است. اين شخص مسئول توسعه سياست سازمان و اجراي مكانيزمها و طرحهاي ايمني است. تعيين اين مسئوليت بايد نخستين گام در طراحي يك برنامه ايمني جديد باشد.

آموزش آگاهي دهنده (هشدار آموزشي)

يك سازمان نمي تواند بدون دخالت كاركنانش از اطلاعات حساس محافظت كند. هشدار آموزشي مكانيزمي جهت ارائه اطلاعات لازم به كاركنان است. برنامههاي آموزشي به صورت كلاسهاي كوتاه مدت، مقالات خبري يا پوستراند. در شكل 2-7 يك نمونه پوستر نشان داده شده است. كارآمدترين برنامهها در يك تلاش دائمي براي حفظ ايمني از هر سه اين موارد براي كاركنان استفاده ميكنند.

كاركنان

بايد علت اهميت ايمني در سازمان به كاركنان آموزش داده شود. تشخيص وحفظ اطلاعات حساس نيز بايد به كاركنان آموزش داده شود. آموزش هشدارهاي ايمني اطلاعات لازم در مورد سياست سازمان، انتخاب كلمه عبور و ممانعت از حملات مهندسي اجتماعي را در اختيار كاركنان قرار ميدهد.

مهمترين شكل آموزش كاركنان جلسات كوتاه مدت يك ساعته يا كمتر است. كلاس با فيلمهاي ويدئوئي بهتر از سخنراني مستقيم برگزار ميشود. كليه كساني كه تازه استخدام شده اند بايد كلاسها به عنوان بخشي از سازگاري با محيط جديد بگذرانند و كارمندان سابق نيز بايد هر دو سال يكبار كلاس داشته باشند.

مسئولان

آموزش براي مسئولان سيستم نيز حائز اهميت است. مسئولين سيستم بايد از نظر شناخت جديدترين روشهاي هكرها، تهديدهاي ايمني و بستههاي ايمني به روز باشند. اين نوع آموزش بايد هر چند وقت يكبار صورت بگيرد (شايد ماهي يكبار) و اعضاي بخش ايمني بايد آن را آموزش دهند. به روز كردنهاي اينچنيني را ميتوان در جلسات معمول مسئولان مطرح نمود تا وقت كمتري از مسئولان گرفته شود. علاوه بر جلسات دوره اي بخش ايمني بايد اطلاعات به روز شده را براي مسئولان بفرستد و منتظر شروع جلسات نشود.

بدين ترتيب كاركنان بخش ايمني و مسئولين سيستم نيز رابطه كاري محكمي با يكديگر دارند.

توسعه دهندگان

آموزش توسعه دهندگان نيز بايد بخشي از كلاس آموزشي كاركنان باشد. موارد ديگر تكنيكهاي برنامه ريزي مناسب جهت كاهش آسيبهاي ايمني و درك درست نقش بخش ايمني در مرحله توسعه را شامل ميشود.

براي تمام پروژههاي توسعه جديد بخش ايمني بايد در مرحله طراحي دخيل شود. اين امر سبب ميشود تا پروژههاي جديد ايمني قبل از صرف منابع حائز اهميت بر روي پروژه، بررسي شوند. در آموزش توسعه دهندگان بايد از همان ابتدا ارزش چنين دخالتي توضيح داده شود.

مسئولين اجرائي

برنامه ارائه شده به مسئولين اجرائي بخشي آموزش و بخشي بازاريابي است. بدون حمايت مديريت سازمان برنامه ايمني نيز وجود خواهد داشت. بنابراين، وضعيت ايمني و نحوه پيشرفت برنامه بايد به اطلاع مديريت برسد.

گزارشات دوره اي به مديريت بايد در برگيرنده نتايج ارزيابيهاي جديد و وضعيت پروژههاي ايمني مختلف باشد. در صورت امكان بايد معيارهائي براي نشان دادن خطرات تهديدكننده سازمان در نظر گرفته شود. مثلا تعداد آسيب پذيريهاي سيستم و تعداد تخلفات از سياست سيستم ممكن است پيگيري و گزارش شود.

در طول ارائه اين موارد، اطلاعاتي مشابه آنچه كه به عنوان بخشي از هشدارهاي آموزشي به كاركنان آموزش داده شدند نيز ممكن است براي يادآوري مسئوليتهاي مسئولين اجرائي به آنها ارائه شوند.

كاركنان ايمني

كاركنان ايمني نيز براي ارائه خدمات مناسب به سازمان بايد به روز باشند. آموزشهاي خارجي حائز اهميتند ليكن اجراي برنامههاي آموزشي داخلي نيز مهم است. مثلا ميتوان تاريخي را معين نمود تا هر كارمند درباره موضوعي به انتخاب خودش ساير كاركنان را آموزش دهد. اين موضوعات ممكن است در ارتباط با ايمني باشند و يا يك موضوع رايج مورد علاقه كاركنان يا مهارتي كه كاركنان فاقد آنند.

حسابرسي

حسابرسي آخرين مرحله فرآيند ايمني اطلاعات است. پس از تشخيص وضعيت ايمني اطلاعات در يك سازمان، اتخاذ سياستها و روشهاي مناسب ، انجام كنترلهاي فني و آموزش كاركنان حسابرسي نشان ميدهد كه كنترلها با توجه به سياست سازمان به درستي صورت گرفته اند.

هنگاميكه از بخش حسابرسي فرآيند ايمني صحبت ميكنيم درباره از سه عملكرد مختلف سخن ميگوئيم:

- حسابرسي عمل به سياست

- ارزيابي دوره اي و جديد پروژه

- تست نفوذ

حسابرسي عمل به سياست

حسابرسيهاي عمل به سياست نوعي حسابرسي سنتي اند. سازمان سياستي دارد كه بيانگر چگونگي تشخيص ايمني است. حسابرسي مشخص ميكند كه وضعيت چگونه است. هرگونه تنوعي به عنوان تخلف گزارش ميشود. كاركنان داخلي يا مشاورين خارجي اين حسابرسيها را انجام ميدهند. در هر صورت، اين كار را نمي توان بدون كمك كاركنان اداري سيستم به انجام رساند.

بررسي عمل به سياست گذاريها نبايد به پيكربندي سيستم محدود شود. بلكه بايد چگونگي كار با اطلاعات در ساير فرمها را نيز توضيح دهد. آيا سياست گذاري اطلاعات دنبال ميشود؟ مدارك حساس چگونه ذخيره و منتقل ميشوند؟

حسابرسي بايد سالي يكبار صورت گيرد. پرسنل بخش ايمني ميتوانند اين حسابرسيها را انجام دهند اما بهتر آن است كه بخش حسابرسي سازمان يا يك شركت ثالث كار حسابرسي را انجام دهد. علت آن اين است كه ممكن است پرسنل بخش ايمني بر اساس نتايج حسابرسي مورد ارزيابي قرار بگيرند. اگر چنين باشد، اختلاف سليقه به وجود ميآيد.

ارزيابيهاي دوره اي و جديدپروژه

محيطهاي شبكه و رايانه يك سازمان دائما در حال تغييراند. اين تغيير سبب ميشودكه نتايج ارزيابي با كاهش برخي خطرها و معرفي خطرهاي جديد در كوتاه مدت منسوخ و غيرقابل استفاده شوند. به همين دليل ارزيابي بايد بصورت دوره اي انجام شود. ارزيابي كامل و دقيق سازمان بايد هر سال يا هر دو سال يكبار صورت بگيرد. در مورد حسابرسيهاي اصلي، كاركنان بخش ايمني كه مهارتهاي لازم را كسب كرده اند ميتوانند ارزيابيهاي اصلي را انجام دهند اما بهتر آن است كه يك شركت ثالث عهده دار امر ارزيابي شود.

ارزيابيهاي كوچكتر بايد همزمان با توسعه پروژههاي جديد و ايجاد تغيير در محيط سازمان صورت بگيرند. در هر پروژه جديد بايد در مرحله طراحي ايمني مدنظر گرفته شود تا مشخص شود خطري سود پروژه را تهديد ميكند يا نه و آيا پروژه ريسكي را به سازمان معرفي ميكند يا كاهش ميدهد.اين نوع ارزيابي بايد متن پروژه جديد را از نظر چگونگي استفاده و انشعابات به ساير بخشهاي سازمان بررسي شود. چنانچه خطرات در همان ابتداي پروژه تشخيص داده شوند ميتوان طرح را تكميل كرد يا مكانيزمهاي ديگري را براي مديريت خطر به سيستم معرفي نمود.

آزمايشات نفوذ

تست نفوذ يك موضوع بحث برانگيز است. اكثر اوقات آزمايشات نفوذ جايگزين ارزيابي ميشوند. تستهاي نفوذ جايگزين ارزيابي نيستند. در واقع كارآئي تستهاي نفوذ در يك برنامه امنيتي بسيار محدود است. علت آن ساده است:تستهاي نفوذ سعي ميكنند يك آسيب پذيري مشخص را به كار بگيرند تا به سيستم و اطلاعات درون سازمان دسترسي پيدا كند. اگر تست نفوذ موفق شود تنها اطلاعي كه بدست ميآيد اين است كه حداقل يك نقطه حساس و آسيب پذير وجوددارد. اگر تست نفوذ با شكست مواجه شود، تنها اطلاعي كه بدست ميآيد اين است كه شخص آزمايش كننده قادر به پيداكردن و بهره برداري از آسيب نبوده است. اين بدان معنا نيست كه آسيب پذيري وجود ندارد پس چرا بايد تست نفوذ انجام شود؟ چنانچه در سازماني ارزيابي صورت گرفته و كنترلهاي مناسب براي مديريت خطر درمحل خود قرار گرفته باشند سازمان ميتواند با استفاده از تست نفوذ برخي از اين كنترلها براي امتحان برگزيند. تستهاي نفوذ براي تست كنترلهاي ذيل مناسبند:

- قابليت يك سيستم تشخيص مزاحم براي تشخيص حمله

- مناسب بودن روش واكنش در برابر حادثه

- اطلاعاتي در مورد شبكه سازمان كه از طريق كنترلهاي دسترسي به شبكه بدست ميآيند.

- مناسب بودن امنيت فيزيكي يك سايت

- كافي بودن اطلاعات ارائه شده به كاركنان با برنامه هشدار دهنده ايمني

صرفنظر از علت انجام يك تست نفوذ يك طرح تست دقيق بايد قبل از شروع تست دراختيار سازمان قرار بگيرد. تستهاي نفوذ شبكه خارجي به ارتباطات شبكه خارجي سازمان محدود ميشوند. اين ممكن است دسترسي به شبكه سازمان با شماره گيري را شامل شود يا نشود. تستهاي نفوذ فيزيكي شامل افرادي ميشود كه سعي ميكنند دسترسي به شبكه سازمان با شماره گيري را شامل شود يا نشود. تستهاي نفوذ فيزيكي شامل افرادي ميشود كه سعي ميكنند دسترسي غيرمجاز به تسهيلات داشته باشند.

دامنه چنين تستهائي به ساعات كاري يا تلاشهاي بعد از ساعت كاري محدود ميشود. تستهاي مهندسي اجتماعي شامل تست آگاهي كاركنان ميشود واين امكان را به آزمايش كنندگان ميدهد تا براي روشن شدن اطلاعات يا دسترسي فرد آزمايش كننده به سيستمهاي داخلي با كاركنان در تماس باشند.

بسياري از سازمانها تست نفوذ را براي شروع مرحله ايمني بر ميگزينند. اين كار فايده چنداني براي سازمان ندارد چرا كه تست اطلاعات كافي جهت مديريت خطر در اختيار سازمان قرار نمي دهد.

فهرست مطالب

ارزيابي آسيب پذيري در سطح سيستم

آموزش آگاهي دهنده (هشدار آموزشي)

ارزيابيهاي دوره اي و جديدپروژه

منبع : سايت علمی و پژوهشي آسمان -- صفحه اینستاگرام ما را دنبال کنیداين مطلب در تاريخ: پنجشنبه 21 اسفند 1393 ساعت: 11:01 منتشر شده است

برچسب ها : تحقیق درباره فرآیند امنیتی اطلاعات,

را بنویسید.

را بنویسید.

.png)

_285282.jpg)